超两万用户感染“微信支付”勒索病毒 中招者或被窃取支付宝密码

作者:PXTT ⁄ 时间:2018年12月07日 ⁄ 分类: 新闻图片 ⁄ 评论:0 自12月1日爆发的“微信支付”勒索病毒正在快速传播,感染的电脑数量越来越多。病毒团伙入侵并利用豆瓣的C&C服务器,除了锁死受害者文件勒索赎金(支付通道已经关闭),还大肆偷窃支付宝等密码。

日均感染量图,最高13134台(从病毒服务器获取的数据)

没错,狡猾的黑客们这次放弃了把比特币当作赎金这种“不接地气”的勒索方式,而是发起微信二维码扫描进行勒索赎金支付(勒索病毒Bcrypt)。用户中毒重启电脑后,会弹出勒索信息提示窗口,让用户扫描微信二维码支付110元赎金进行文件解密。

病毒作者谎骗用户称“因密钥数据较大如超出个这时间(即2天后)服务器会自动删除密钥,此解密程序将失效”,但实际解密密钥存放在用户本地,在不访问病毒作者服务器的情况下,也完全可以成功解密。如下图所示:

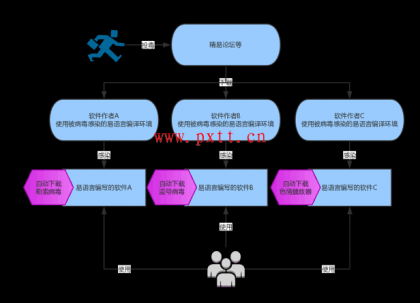

据火绒安全团队分析,该病毒巧妙地利用“供应链污染”的方式进行传播。

病毒作者首先攻击软件开发者的电脑,感染其用以编程的“易语言”中的一个模块,导致开发者所有使用“易语言”编程的软件均携带该勒索病毒。广大用户下载这些“带毒”软件后,就会感染该勒索病毒。整过传播过程很简单,但污染“易语言”后再感染软件的方式却比较罕见。

另外,该勒索病毒开始勒索前,会在本地生成加密、解密相关数据,火绒工程师根据这些数据成功提取到了密钥。此外,该勒索病毒只加密用户的桌面文件,并会跳过一些指定名称开头的目录文件,包括“腾讯游戏、英雄联盟、tmp、rtl、program”,而且不会感染使用gif、exe、tmp等扩展名的文件。

值得一提的是,该病毒会利用带有腾讯签名的程序调用病毒代码,来躲避安全软件的查杀。

截止到12月3日,已有超过两万用户感染该病毒,并且被感染电脑数量还在增长。

供应链污染流程

此外,火绒安全团队发现病毒制作者利用豆瓣等平台当作下发指令的C&C服务器,工程师通过解密下发的指令后,获取其中一个病毒后台服务器,发现病毒作者已秘密收取数万条淘宝、天猫等账号信息。

也就是说,中招用户可能损失的不止是钱还有被该病毒窃取的各类账户密码,包括淘宝、天猫、阿里旺旺、支付宝、163邮箱、百度云盘、京东、QQ账号。

根据专家建议,感染用户除了杀毒和解密被锁死的文件外,应尽快修改上述平台密码。

下一篇:微信刷卡二维码